Во FreeBSD выявлена уязвимость в коде пакетного фильтра pf, позволяющая обойти заданные для IPv6 правила блокировки через манипуляцию с фрагментированными пакетами IPv6. Проблема проявляется при использовании pf для фильтрации трафика IPv6 при включённом режиме пересборки фрагментированных пакетов («scrub fragment reassemble»). Атакующий может обойти правила pf, отправляя специально оформленные некорректные IPv6-пакеты, вопреки требованиям спецификации содержащие несколько расширенных заголовков с данными фрагментации.

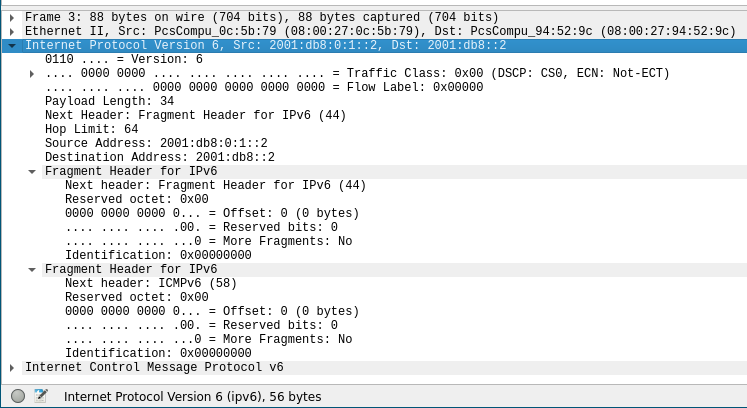

Уязвимость вызвана ошибкой в обработчике атомарных фрагментов - расширенного типа фрагментации, при котором фрагментированную передачу образует только первый и единственный фрагмент (пакет фрагментируется с использованием только одного фрагмента). IPv6-пакеты в режиме атомарной фрагментации, в которых указывалось более одного расширенного заголовка фрагмента (Fragment Extension Header), не отбрасывались как некорректные, а обрабатывались как отдельные фрагменты. Соответственно, правила, рассчитанные на применение к итоговому пакету, пересобранному из фрагментов, не срабатывали.

Уязвимость устранена (патч) в обновлениях FreeBSD 13.2-RELEASE-p3 и 12.4-RELEASE-p5. Оригинальная реализация pf из состава OpenBSD уязвимости не подвержена, так как в 2013 году во время реализации атомарных фрагментов в код разбора заголовка в pf была добавлена проверка, блокирующая IPv6-пакеты с несколькими специфичными для фрагмента заголовками. Функция pf_walk_header6, содержащая необходимую проверку, не была перенесена во FreeBSD.

Дополнительно можно отметить исправление в беспроводном стеке FreeBSD уязвимости (CVE-2022-47522), выявленной марте и известной под кодовым именем MacStealer. Уязвимость затрагивает механизм формирования очередей для буферизации кадров перед отправкой получателям, а также недоработки в управлении контекстом защиты для помещённых в очередь кадров. Уязвимость может применяться для перехвата трафика других пользователей в обход изоляции клиентов на уровне MAC, даже если клиентам запрещено взаимодействовать друг с другом (например для атаки на пользователей корпоративных сетей, в которых пользователи отделены друг от друга или в которых используются протоколы WPA2 и WPA3 в режиме изоляции клиентов).