Данило Круммрих (Danilo Krummrich), один из сопровождающих драйвер Nouveau, подготовил для включения в ядро Linux набор патчей с реализацией обвязок над подсистемой DRM (Direct Rendering Manager), позволяющих создавать графические драйверы на языке Rust. В примечании Данило указал, что в качестве основы предложенных изменений использованы наработки Лины Асахи (Asahi Lina), разработавшей драйвер drm-asahi для GPU Apple AGX, используемых в серии чипов Apple Silicon. Лина, создавшая первый вариант опубликованного набора патчей, была помечена как основной автор обвязки над DRM ioctl и соавтор остальных абстракций для создания драйверов.

Лина выразила недовольство подобным принижением её роли в разработке, посчитав, что упоминания «Co-developed-by:» недостаточно в ситуации, когда в изначально созданные Линой патчи внесены лишь косметические изменения. Например, в коде drm/drv.rs из 321 строки 280 написаны Линой, при том что остальные строки в основном связаны с добавлением комментариев и небольшой переделкой кода регистрации драйверов. По мнению Лины, код не был значительно переработан, поэтому этично было бы указать её в качестве основного автора.

В ответ Данило пояснил, что патчи, в которых Лина указана соавтором, были реструктуризированы (код разделён по отдельным файлам) и местами значительно изменены. Патчи опубликованы под авторством «Danilo Krummrich», так как до этого они по отдельности не существовали. Кроме того, Данило посчитал, что приписывание изменённого кода другому человеку приведёт к недовольству, что он исказил чужую работу. До этого Лина в личной переписке разрешила заимствовать код из её прошлых патчей и использовать его любым способом. При этом Данило без проблем может указать Лину в качестве основного автора, о чём и сообщил в своём первом сообщении, написав, что, если Лине недостаточно упоминания в секции «Co-developed-by», стоит просто дать ему об этом знать.

Лина ответила, что, разрешив использовать свой код любым способом, считала сохранение авторства само собой разумеющимся, и не была готова к тому, что Данило поставит в качестве основного автора своё имя, как будто он написал большую его часть. Лина подчеркнула, что не собирается раздувать конфликт и разочарована тем, что разделения коммитов на части достаточно для смены основного автора кода, над которым она работала много лет.

После этого Данило опубликовал список внесённых им изменений (размер diff-а 1462 строки), показывающий, что его исправления далеко не ограничиваются одними комментариями. И ещё раз написал, что он не против поставить Лину основным авторам и ей просто достаточно было написать в каких именно патчах следует это сделать. Вместо этого Лина начала обвинять его в захвате авторства и обесценивать его вклад в разработку. Данило написал, что у него нет времени ввязываться в конфликт, поэтому Лине следует просто написать, где и что нужно изменить без новых обвинений.

Лина ответила, что сожалеет, что была частью подобного сообщества. Что касается кода, то она попросила полностью удалить упоминание об её авторстве и разрешила использовать код под лицензией CC-0 (отказ от своих авторских прав) как общественное достояние, допускающее использование в любых целях. Отказ от авторства также распространяется на любой другой код, написанный Линой для git-ветки Asahi.

После этого в дискуссию вмешался Дэйв Эйрли (Dave Airlie), мэйнтейнер подсистемы DRM, который заявил, что проект сохранит авторство Лины в любых патчах, в которых имеется её код, в том числе и в изменённых патчах, не вдаваясь в подробности и не пытаясь разыгрывать драму.

Лина ответила, что провела анализ изменений и пришла к выводу, что из 978 строк кода более половины заимствовано из её патчей. Если считать чистый код то Данило добавил 270 строк, которые связаны с незначительным рефакторингом, а не с созданием новой функциональности. При рассмотрении только кода, без комментариев, свой вклад Лина оценила в 75%. Если мэйнтейнеры не готовы удалить упоминание об авторстве, Лина предпочла, чтобы её имя было выставлено основным автором для патчей с 3 по 7.

Напомним, что в конце марта Лина заявила о приостановке на неопределённый срок своей работы над драйвером ядра Asahi, так как она больше не чувствует себя в безопасности, работая в экосистеме Linux. До этого в феврале о прекращении разработки и снятия с себя полномочий лидера проекта Asahi Linux объявил Гектор Мартин (Hector Martin), который также ушёл из числа сопровождающих платформу ARM/Apple в ядре Linux. Причиной названо сопротивление продвижению в ядро Linux наработок «Rust for Linux» и создание враждебной атмосферы для участников данного проекта.

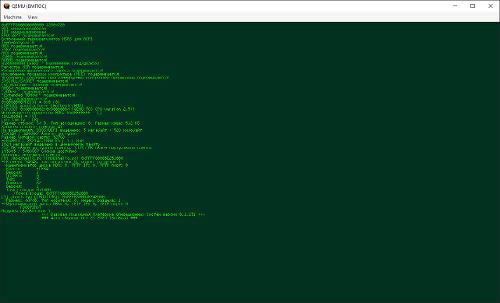

Предполагается, что Лина Асахи является виртуальным персонажем, созданным Гектором Мартином. Прямых доказательств этому нет, но есть косвенные признаки. Лина никогда не появлялась на конференциях и стримах вживую, и проводит все видеовстречи только с использованием мультипликационного персонажа. Акцент у персонажа совпадает с испанским акцентом Гектора, но тембр голоса изменён. Кроме того, в нескольких стримах в кадр попадало название компьютера и содержимое домашних каталогов - название компьютера («raider») совпадает с компьютером Гектора, а из домашних каталогов присутствуют /home/lina и /home/marcan (marcan - ник и сайт

>>> Подробности